|

|

|

| |

م. أمجد حجازي

د. نزار الحافظ

د. إياد الخياط

|

| |

الملخّص

تُستخدم أنظمة كشف الاختراقات لمراقبة بيانات الشبكة وتحليلها وإيجاد الاختراقات إن وجدت. تتمثل المشكلات الرئيسية في هذه الأنظمة في الوقت المستغرق للتحليل، ونقل البيانات المجمعة بين أجزاء الشبكة، ومعدّلات الإنذار الكاذبة False Positive Alarm (FPA)، والقدرة على التكيف مع التهديدات المستقبلية. في هذا البحث تم تناول هذه المشكلات من خلال وضع إطار عمل لكشف الاختراقات ضمن نظام موزّع بالكامل، مؤلف من شبكة محلية مقسمة لأربع شبكات فرعية (قابل للتوسع)، ضمن كل فرع يوجد عقدة تمثل نظام كشف اختراق محلّي مبني على نموذج محسّن لكشف الاختراقات باستعمال تقنيات ذكية هجينة ((Hybrid Artificial Neural Network (ANN) and Support Vector Machine(SVM))، تساهم في حل مشاكل أنظمة كشف الاختراق الحالية فتقوم بتقليل زمن معالجة البيانات، وتخفيض معدّل الانذارات الكاذبة (FPA)، وزيادة بيانات المعالج، واستهلاك أقل من الموارد الحاسوبية. تتكون العقدة من وكيلين يعملان بطريقة تعاونية، وهما وكيل التقاط الرزم الشبكية Sniffer Agent ووكيل التحليلAnalysis Agent . تم اقتراح طريقة لتجنب تداخل وكيل التحليل Analysis Agent مع وكيل تحليل آخر عبر وجود مدير الوكلاء Agents Manager الخاص بالشبكة، ضمن كل شبكة فرعية يقوم بمراقبة عمل العقد ويعرض نتائج كل عقدة كشف اختراق. هذا التواصل بين الوكلاء يجب أن يقلل من معدّلات الإنذار الكاذبة FPA كثيراً. النظام قابل للتوسع بدرجة كبيرة عن طريق زيادة عدد عقد نظام كشف الاختراق إذا لزم الأمر. تم تجنب المعالجة المركزية لتجنب حالة فشل النظام، تتم المعالجة واتخاذ القرار على مستوى كل عقدة كشف ضمن كل شبكة فرعية. تم إنشاء نموذج أولي للنهج المقترح واختباره فكانت النتائج واعدة جداً تٌبين فعالية النظام.

up

|

| |

الكلمات المفتاحية

نظام موزّع لكشف الاختراق، محرك هجين لكشف الاختراق، الجدار الناري، وكلاء.

|

| |

ABSTRACT

Intrusion detection systems are used to monitor and analyze network data and find intrusions, if any. The main issues with these systems are analysis time, aggregated data transmission between network segments, False Positive Alarm (FPA) rates, and ability to adapt to future threats. In this paper, these problems have been addressed by developing a framework for intrusion detection within a fully distributed system, consisting of a local area network (LAN) divided into four sub-networks (scalable), within each branch there is a node representing a local intrusion detection system based on an improved model for intrusion detection using Hybrid ANN-SVM technologies, contribute to solving the problems of current intrusion detection systems by reducing data processing time, lowering the rate of false alarms (FPA), increasing processor data and consuming less computing resources. A node consists of two agents that work collaboratively, the Sniffer Agent and the Analysis Agent. A way is proposed to avoid the interference of the Analysis Agent with another Analysis Agent by having the Network Agents Manager, which monitors the functioning of the nodes and displays the results of each vulnerability detection node in each subnet separately. Such Communication between agents should reduce FPAS significantly. The system is highly scalable by increasing the number of intrusion detection system nodes if necessary. Central processing is avoided to avoid a system failure situation, where processing and decision making takes place at the level of each detection node within each subnet. A prototype was implemented and the conducted experiments showed very promising results regarding the effectiveness of the system

up

|

| |

Key Words:

DIDS (Distributed Intrusion Detection System), Hybrid Intrusion Detection engine, Firewall, Agents.

|

| |

المقدّمة

تُثير التهديدات والاختراقات عبر الشبكة مخاوف كبيرة للأنشطة اليومية في شبكة الحواسب. وتُعدُّ من المهام الصعبة للمحلّلين والمسؤولين الأمنيين ضمن الشبكات المحلية. يتم نشر العديد من الأنظمة والبرامج للقضاء على عمليات الاختراق. وحينما يوفّر النظام الخصائص الأمنية التالية: السريّة والتكامليّة والتوافرية يُصنّف حينها على أنّه نظام آمن [6]. نظم كشف الاختراق تقوم بالمراقبة والتحليل واتخاذ القرار بوجود هجوم أو لا مع إصدار إنذارات كاذبة سلبية وإيجابية خاطئة. يوجد نوعين من الأنطمة وهي نظام كشف اختراق يعتمد على المضيف (Host Based IDS) حيث يعمل على المعلومات التي تمّ جمعها من نظام جهاز مضيف مفرد. ويجري توظيف وكيل agent ضمن كل جهاز لمراقبته والنوع الآخر نظام كشف الاختراق المعتمد على الشبكة (Network based IDS). كما تُصنّف أنظمة كشف الاختراق وفقاً لطريقة الكشف إمّا إلى نظام كشف الاختراق المعتمد على التواقيع (Misuse Detection)، تعتمد على القواعد المعرّفة سلفاً (Rule Based IDS) باستعمال عيّنات هجمات معرّفة مسبقاً، وإما إلى نظام الكشف المعتمد على حركة الرزم الشبكية غير الطبيعية (anomaly based detection)، تقوم ببناء ملف يتضمن عيّنات تصف السلوك العادي للشبكة، بالاعتماد على القياسات الإحصائية [1]. يستند هذا البحث على منهجية كشف الاختراق المعتمد على الشبكة بتقنية الكشف عن الهجمات من خلال دراسة حركة الرزم الشبكية غير الطبيعية (anomaly based detection)، لقدرتها على كشف الهجمات الجديدة غير المعروفة وغير المضمّنة ضمن بيانات التدريب باستعمال تقنيات تعلم الآلة و مقاربة موزعة لمعالجة المشاكل الخطيرة فيما يتعلق بأنظمة كشف الاختراق الحالية من عدد الإنذارات الكاذبة السلبية والإيجابية، زمن المعالجة، حجم البيانات المعالج، ودقة الكشف. يُعدُّ تعلّم الشبكة بالكامل والعمل وفقاً لها لاكتشاف الهجمات والاختراقات مهمّة شاقّة للغاية بالنسبة لنظام مركزي وحتى بالنسبة للنظام الموزّع بدون إطار عمل مناسب. عادةً ما يحتاج النظام إلى نقل كمية كبيرة من البيانات من مكان إلى آخر لتحليلها، مما يؤدّي إلى زيادة حمل الشبكة واستهلاك عرض الحزمة (Bandwidth) كلّها، ويسبب في اختناق الشبكة. لأنها لا تملك أي خصائص للاستفادة من تعلّم الشبكة في معالجة البيانات السابقة، مما يزيد من فرصة الحصول على معدّل الإنذارات الايجابية الخاطئة (FPA). لحل هذه المشاكل لا بد من اقتراح بنية لاكتشاف الاختراقات ضمن الشبكة المحلية بشكل موزّع [4]. في هذا النهج تمّ اقتراح بنية جديدة لحل مشاكل نظم كشف الاختراق الموزّع باستعمال إطار عمل يدعم البنية الموزعة، ويقوم بتكوين عقد كشف الاختراقات ضمن الشبكة المحلية. مستخدمين تقنيات ذكية هجينة (Hybrid ANN-SVM) كمحرك كشف عن السلوك غير الطبيعي ضمن الرزم الشبكية.

يُقسّم بقية البحث إلى الفقرات التالية، الفقرة الأولى أهمية البحث وأهدافه، الفقرة الثانية الدراسة المرجعية، الفقرة الثالثة مواد البحث وطرائقه، الفقرة الرابعة توصيف النظام المقترح، الفقرة الخامسة المخطّط التجريبي للنظام المقترح، تتضمن أيضاً خطوات عمل النظام والاختبارات العملية، ومقارنة بأعمال ذات صلة، والأخيرة الاستنتاجات والآفاق.

أهمية البحث وأهدافه

من بين العوامل التي تواجه بنية نظم كشف الاختراق الموزّع لكي يعمل بنظم الزمن الحقيقي: النهج المستخدم في عملية الكشف، ويكون إمّا باستخدام وكلاء متنقلين مهامها نقل عملية التحليل والكشف إلى البيانات أو نقل البيانات إلى عملية التحليل والكشف، وإعداد التقارير والتي تؤدّي إلى زيادة الحمل على الشبكة بالتالي اختناقها بالبيانات وزيادة في عدد الإنذارات الكاذبة FPA.

وفق دراسة قدّمها الباحثون [2] حول تحسين أداء الوكلاء المتنقّلين اعتماداً على نظام كشف الاختراقات (IDS). أفادت أن الوكلاء المتنقّلين تُستخدم للكشف عن الهجمات الموزّعة ضمن الشبكات الحاسوبية المحلية. هذا البحث بيّن أسباب تأخر زمن الاستجابة وتمّ إيجاد حلول لها وهي:

- في جميع الأبحاث في الدراسة المرجعية يوجد سلسلة كبيرة من الوكلاء تتعاون مع بعضها لكشف الهجمات. والحل في النهج المقترح تمّ استخدام وكيلين فقط كأقل عدد ممكن من الوكلاء.

- سرعة محرك كشف الاختراقات هنا تمّ وضع منهج يستعمل طريقة تعلّم الألة في المرحلة الأولى لاستخراج السمات أو الميزات باستعمال الشبكات العصبونية (ANN) بسبب قدرتها على معالجة بيانات ضخمة وغير معلومة، والتعلم من أمثلة فعلية مستخدماً بنية ذات التغذية الأمامية Feed Forward Neural Network، للتعلم السريع واستخلاص السمات. وفي المرحلة الثانية تصنيف البيانات باستعمال خوارزمية الشعاع الداعم للآلة (SVM)، مستخدماً تابع (Radial Basis Function (RBF)) كتابع نواة، نظراً لأن البيانات غير خطية ولقدرتها على اختيار الخط الأمثل في عملية التصنيف ومعالجة الضجيج.

- حجم الحمل (Size of Payload) يعتمد على آلية تبادل البيانات بين الوكلاء وفق تجارب قدمها الباحثون [3] مما يسبب زيادة زمن الاستجابة، في هذا النهج تمّ استعمال بروتوكول Agent Communication Language (ACL) لتبادل الرسائل بأقل حجم ممكن محققاً آلية الإرسال والاستقبال بطريقة آمنة ضمن إطار العمل.

- بنية الوكلاء المتنقّلين حيث أفاد الباحثون [1] ضمن نتائج تجاربهم أنه في حال كون حجم الوكيل كبيراً أصبح الحمل على الشبكة مرتفعاً مما يسبب في اختناق الشبكة المحلية. أي تنقّل الوكيل عبر الشبكة من مضيف (Host) إلى مضيف آخر يعتمد على متطلبات محرك كشف الاختراقات لتحليل البيانات الشبكية، وإجراء عملية معالجة قد تتطلب إضافة مجموعة من البيانات إلى الوكيل والذي بدوره قد يؤدّي إلى زيادة حجم الوكيل. هذا يدلّ على أن حجم الوكيل مُتغير لذلك ستكون البيانات متواجدة بشكل محلّي ضمن المضيف الذي يُمثّل عقدة الكشف. لذا في هذا البحث تم تجنب استعمال وكلاء متنقلين.

جميع الحلول المقترحة أعطت نتائج جيدة من جهة تخفيض الحمل على الشبكة المحلية. إضافة لذلك تقليل معدّل الإنذارات الكاذبة، وعدم إهمال أي رزمة شبكية دون أن تخضع للمعالجة. ويجب الاهتمام بعامل الزمن المستغرق في عملية الكشف، معدّل الكشف، دقّة الكشف والإنذارات الإيجابية الكاذبة (FPA) التي تتولّد عند إعداد التقارير.

up

|

| |

دراسة مرجعية

تتُمثّل تحديات الكشف القائم على حركة الرزم الشبكية غير الطبيعية في أنه يحتاج للتعامل مع هجوم جديد لا يملك معرفة مسبقة بكشفه، والحاجة لطريقة ذكية لفصل الرزم الشبكية التي تُمثّل بيانات طبيعية عن بيانات تُمثّل هجمات شبكية، لذلك عمد الباحثون إلى استخدام تقنيات التعلم الآلي الهجينة على مدى السنوات القليلة الماضية. حيث قدّم الباحثون [10] منهجاً لكشف الاختراقات الشبكية يعتمد على الشبكة العصبونية الاصطناعية (ANN) كطريقة للتعلم واستخلاص السمات و خوارزمية الشعاع الداعم للآلة (SVM) لتصنيف الرزم الشبكية مستخدماً مجموعة بيانات KDD-CUP99 للتدريب بحجم بيانات (25,191) سجل، يهدف البحث لاستعمال أقل عدد من السمات لكشف الهجمات. وقد توصل لعدد السمات وفق التجارب التي قدمها إلى (17) سمة باستعمال بنية داخلية للشبكة العصبونية لاختيار السمات (Chi-Square)، تٌستعمل في عملية التصنيف على مستوى بيانات التدريب باستعمال الشعاع الداعم للآلة SVM، ببنيته الداخلية مستخدماً تابع (RBF)، دون تخصيص عملية التدريب لأحد أنواع الهجمات الأربعة(Dos, Probe, U2R, R2L) . من سلبيات هذه الطريقة في التعلم أنه لم يتمكن من اختبارها ضمن نظم الزمن الحقيقي لمعرفة زمن الكشف، عدم الاهتمام بمعدل الإنذارات الكاذبة السلبية والإيجابية(FPA) ، لم يتم ذكر السمات وأنواع الهجمات التي تم اختيارها ضمن البحث. ومن الإيجابيات توصل النهج المقترح لدقة في كشف الهجمات إلى 82.34%.

قدم الباحثون [11] منهح يعتمد على خوارزمية تصنيف استمثال سرب الطيور (Particle Swarm Optimization (PSO)) في المرحلة الأولى، وذلك بإجراء عنقدة ديناميكية لاختيار الميزات بطريقة أمثلية، على اعتبار أنها ذات تقارب سريع لتعزيز عمل المصنف (SVM) في المرحلة الثانية، باستعمال تابع شعاع القاعدة (RBF) حيث استخدم في عملية التدريب مجموعة بيانات KDD-CUP99 حيث تمكن النهج المقترح من تحسين دقة الكشف وصل إلى (%81.8) بحجم بيانات (36.999 سجل)، وزمن قصير نسبياً (13.719 ثانية)، ولكن من سلبياته أنه لم يستطيع معالجة الإنذارات الكاذبة، ولم يتم اختباره ضمن نظم الزمن الحقيقي.

قدم الباحثون [12] بنية نظام موزع يعتمد على شبكة من المخدمات الافتراضية، تستخدم آلية تهجير الوكلاء من مضيف لآخر للقيام بعملية التحليل ضمن إطار عمل JADE، باستعمال مكونات النظام تحت مراقبة مخدّمات إدارة ضمن كل شبكة فرعية، مستخدماً قاعدة التواقيع لكشف الهجمات الشبكية المعرفة مسبقاً(Misuse Detection)، حيث استخدم (6) من الوكلاء المتنقلين تتعاون فيما بينها للكشف عن الهجوم، استخدم معادلة رياضية لتقييم الأحداث وعرضها لمسؤول أمن الشبكة. من سلبيات هذا النهج أن عدد الوكلاء كبير مما يشكل عامل تأخر زمن استجابة النظام، لم يتم الاهتمام: بمعدل الإنذارات الكاذبة FPR التي وصل إلى 33%، والزمن المستغرق في عملية التحليل، وحجم البيانات المعالج. في حال فشل أحد الوكلاء في عملية التحليل فشل النظام ككل. ومن إيجابيات النهج المقترح أن خوادم الإدارة ضمن كل شبكة فرعية تتواصل فيما بينها، في حال فشل أحدها يتم توجيه حركة مرور الشبكة المستهدفة من مخدم الإدارة المخترق إلى المخدم المجاور له، فإن البنية الموزّعة للنظام المقترح قوية لا تتعرض للفشل.

قدم الباحثون [8] بنية نظام موزع تتكون من مجموعة من الوكلاء تشكل عقد IDS مرتبطة مع مخدم إدارة مركزي، يقوم بمراقبتها ومعالجة وتحليل الأحداث التي تم جمعها من قبل عقد IDS، في هذا النهج يتم تهجير الوكلاء وعددها (5) وكلاء التي تشكل عقدة IDS من مضيف لآخر للقيام بعملية التحليل باستعمال مكونات النظام. استخدم قاعدة التواقيع لكشف الهجمات الشبكية معرفة مسبقاً (Misuse Detection)، وقدم حل بديل لكشف الهجمات من خلال دراسة سلوكها غير الطبيعي (Anomaly Detection) باستعمال تقنيات تعلم الآلة دون ذكرها، وعدم وجود نتائج اختبار لها في حال عدم تطابق التوقيع الخاص بالهجوم مع قاعدة بيانات التواقيع. من سلبيات النهج المقترح معدل الإنذارت الكاذبة مرتفع بالنسبة لهجمات (DOS,U2R and R2L) على التوالي (%11,%18 and %8.3). ولم يتم الاهتمام بالزمن المستغرق في عملية التحليل، وحجم البيانات المعالج. من إيجابيات النهج المقترح معدل الكشف عن الهجمات مقبول لهجمات (DOS,U2R and R2L) على التوالي (%72,%62 and %81) وتكرار قواعد البيانات التي تمثل قواعد كشف للهجمات المعروفة عند كل عقدةIDS ، مما يخفّف من الحمل على الشبكة والتواصل مع المخدّم المركزي الذي يحوي قاعدة بيانات مركزية تتضمن قواعد كشف لجميع الهجمات المعروفة، في حال تمّ تطوير تقنية تعرّف على هجمات غير معروفة يتم بناء قواعد لها ووضعها ضمن قاعدة بيانات عقدة IDS التي قامت بكشف الهجوم والقيام بنشرها وتعميمها على جميع قواعد البيانات الخاصة بعقد IDSs.

قدم الباحثون [5] نهج يستخدم مجموعة من الوكلاء المتنقّلين ضمن بيئة موزّعة، تعمل تحت مراقبة مخدّم إدارة مركزي. قدم مجموعة من الحلول لكشف الاختراقات بطريقة موزّعة، يعتمد على التواقيع Misuse or Signature Detection، ومنهج تنبؤي باستعمال تقنيات ذكيةAnomaly Detection ، واستخدام تقنية Honeypot لجمع نطاق واسع من المعلومات حول الهجمات. ولكن من دون وجود نتائج اختبار مستخدماً مجموعة من الوكلاء وصل عددها إلى (8) وكلاء تعمل بطريقة تعاونية. من سلبيات النهج المقدم يشكل عامل تأخر زمن الاستجابة للنظام، عدم استخدام تقنيات للربط بين البيانات والأحداث لعدد كبير من الشبكات، حيث تقنيات الربط تساعد بتحسين عملية الكشف وتخفيض عدد الإنذارات الكاذبة السلبية منها والإيجابية. ومن الإيجابيات تمّ تقديم مخطط هندسي لبناء نظام كشف اختراقات موزّع يعتمد على تقنية الوكلاء كاستراتيجية دفاع نشطة ضمن مقاطع الشبكة المحلية.

up

|

| |

مواد البحث وطرائقه

يرتكز البحث على المكونات الأساسية التالية:

3-1 مكتبة CICflow Meter

وهي مكتبة مقدّمة من Canadian institute for Cybersecurity للأبحاث الأمنية، والتي مهمتها أن تقوم بالتقاط الرزم الشبكة Network Packets بالزمن الحقيقي وتقوم باستخراج الواصفات أو السمات المضمّنة داخل الرزم، وتخزينها ضمن تجميعة بيانات جاهزة لعملية التحليل. يتم تحديد عدد من الواصفات بشكل آلي لتوريدها لمحرك كشف الاختراق وتقليصها لإضافة الرشاقة لمحرك كشف الاختراق المٌحسّن المقترح.

3-2 محرك كشف الاختراق المُحسّن

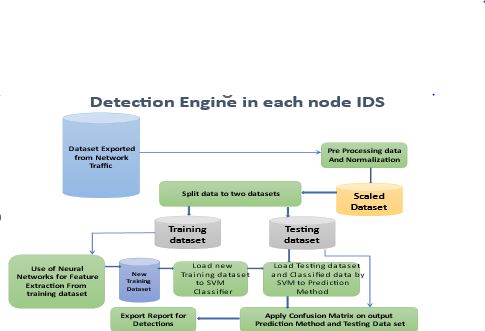

يقوم بعملية التحليل واتخاذ القرار، ويمثّل نموذج تنبؤي مكون من طريقة تعلم آلة الشبكات العصبونية الاصطناعية ANN بالمرحلة الأولى لاختيار الميزات أو السمات حسب نوع حركة المرور للبيانات في الشبكة. والمرحلة الثانية يستعمل خوارزمية تصنيف الشعاع الداعم للآلة SVM لاتخاذ القرار. الشكل (1) يوضّح آلية العمل.

الشكل(1): المخطط العام المقترح لمحرك كشف الاختراقات المُحسّن

خطوات عمل محرك كشف الاختراقات المُحسّن:

في البداية تم تدريب الشبكة العصبونية على مجموعة بياناتKDD-CUP99 [9]. تتكون من (231,203) سجل اتصال يمثل هجمات شبكية من نمط (DOS) و (576,710) سجل اتصال طبيعي وهذا العملية تتم لمرة واحدة فقط.

تقوم مكتبة CICFlowMeter بتأمين مجموعة بيانات تحوي سجلات اتصالات مع الواصفات أو السمات الشبكية لكل سجل اتصال لجميع الحواسب ضمن الشبكة الفرعية الواحدة وتقدمه إلى محرك كشف الاختراق المُحسّن.

يقوم محرك كشف الاختراق بإجراء عملية معالجة تحضيرية للبيانات (Data Preprocessing) للتخلص من البيانات المكرر وغير المكتملة، وإجراء عملية نمذجة لها لتهيئتها للمعالجة ذلك لضمان القياس المناسب للبيانات الذي له تأثير كبير على متغير التنبؤ، نتيجة لهذه المرحلة تنتج لدينا مجموعة بيانات معدّلة (Scaled Dataset) تحوي قيم رقمية لأنه في المراحل التالية لايمكن التعامل إلا مع قيم رقمية.

تُقسم قاعدة البيانات (Scaled Dataset) إلى قاعدتي بيانات وهما (Training Dataset) بحجم بيانات 70% و(Testing Dataset) بحجم بيانات 30%. وذلك لتدريب واختبار النموذج، تُستخدم مجموعة التدريب (Training Set) للعثور على العلاقة بين المتغيرات التابعة والمستقلة، بينما تحلّل مجموعة الاختبار (Testing Set) أداء النموذج.

استخراج السمات المهمة باستعمال طريقة التعلم ANN حيث تم تدريبها على مجموعة بيانات KDD-Cup99 [9]، ومن ثم يستخدم نموذج التدريب لتشكيل مجموعة بيانات تدريب جديدة (New Training Dataset).

تحميل مجموعة البيانات (New Training Dataset) إلى المصنّف (SVM) الذي تمّ اختياره ليتم تصنيف البيانات.

تحميل مجموعة البيانات (Testing Dataset) مع البيانات المصنّفة الناتجة من الخطوة السابقة إلى المتنبئ (Prediction Method).

تحميل البيانات الناتجة إلى مصفوفة الالتباس (Confusion Matrix) لكي تُقيّم أداء المصنّف.

توليد تقرير يدلّ على حركة البيانات التي تمّ تحليلها ضمن الشبكة الفرعية.

3-3 JADE (Java Agent Development Framework) هو إطار عمل برمجي مُطبّق بالكامل بلغة Java لتحقيق بنية النظام الموزّع، يهدف أن نفس البرنامج يعمل على العديد من أنواع أنظمة التشغيل وحواسب مختلفة ويتم إعداداها والتحكّم بها عن طريق واجهة تحكّم تعمل بالزمن الحقيقي [7].

عندما يريد الوكيل التخاطب مع وكيل أخر يتم استخدام مفهوم الذاكرة التشاركية (Shared Memory) عوضاً عن استخدام الأرتال(Queue) وقنوات النقل (Pipes)، سيتم استعمال بروتوكول(Agent Communication Language (ACL)) خاص بالتخاطب بين الوكلاء ضمن نفس الإطار.

3-4 مصفوفة الالتباس Confusion Matrix (CM):

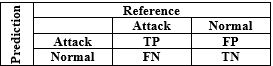

يمكن تقييم فعّالية نظام IDS بمدى قدرته على التصنيف الصحيح، أي القدرة على تحديد الصنف الذي ينتمي إليه سجل الاتصال (اتصال طبيعي أو هجوم). تُعدُّ مصفوفة الالتباس أهم الوسائل المستخدمة في عملية تقييم أداء IDS [9]. يجري استخدام مصفوفة الالتباس لتقييم النموذج وحساب زمن التنفيذ، باعتماد معاملات تدلّ على عدد الإنذارات الصحيحة أو الكاذبة، الإيجابية أو السلبية.

يُبيّن الجدول (1) الشكل العام لمصفوفة الالتباس لتقييم المصنف.

الجدول (1): تقييم أداء المصنّف باستعمال CM [9].

سنستخدم الاحتمالات التالية (TP,FP,FN,TN) لحساب معدّل الكشف عن السلوك غير الطبيعي detection rate for anomaly المعرّف بالمعادلات (1,2,3) التي تُعتبر المقاييس الأكثر شيوعاً لتقييم نظم كشف الاختراقات [9]:

Detection Rate=( TP)/(TP + FN) (1)

ومعدّل الإنذارات الكاذبة بالعلاقة التالية :

False Alarm Rate=( FP)/(FP + TN) (2)

والدقّة Accuracy بالعلاقة التالية:

Accuracy =( TP + TN)/(TP + TN + FP + FN) (3)

4-توصيف النظام المقترح

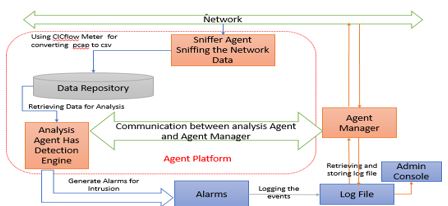

يبين الشكل (2) بنية عقدة كشف اختراقات IDS التي تشكل نظام موزّع مكوّن من مجموعة من العقد تعمل ضمن الشبكات الفرعية، حيث العقدة تتكون من مجموعة من الوكلاء تتعاون فيما بينها لجمع البيانات واستخراج الواصفات أو السمات وتحليلها وإعطاء تقارير بحالة الرزم الشبكية لمسؤول الشبكة.

الشكل (2): مخطط تمثيل عقدة IDS باستعمال الوكلاء.

نلاحظ من البنية أنه يوجد لدينا وكيلين ضمن المقاربة المقترحة والتي تمثل عقدة IDS مع مدير الوكلاء وهي:

Sniffer Agent: الذي يستعمل CIC Flowmeter

لاستخراج الواصفات ضمن الرزم الشبكية لتجهيزها لعملية

التحليل ووضعها ضمن Data Repository.

Analysis Agent: وكيل يستعمل محرك كشف الاختراقات

المُحسّن (Detection Engine) المقدم في المرحلة الأولى من الدراسة ضمن كل شبكة فرعية في كل عقدة يقوم بعملية التحليل واتخاذ القرار بوجود هجوم شبكي أو لا حيث يتم استقبال البيانات حسب ورودها زمنياً للتحليل دون وجود خوارزمية لتوزيع البيانات بين وكلاء التحليل ضمن العقد.

Agents Manager: مدير الوكلاء والمهام التي يقوم بها:

مراقبة آلية عمل الوكلاء ضمن العقد وإعطاء تنبيه في حال خروج عقدة عن العمل والتواصل مع العقد عبر بروتوكول Agent Communication Language (ACL) .

تلقي بيانات حول نتائج التحليل من العقد التي يقوم بها وكيل التحليل ضمن العقدة وحالة الشبكات الفرعية وعرضها لمسؤول أمن الشبكة على مستوى طبقة التطبيق Application Layer.

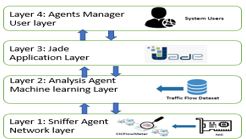

تم بناء عقدة IDS كما هو موضح بالشكل (3) التي تتكون من أربع طبقات تتعامل فيما بينها حيث كل عقدة تمثل نظام حماية لشبكة فرعية تعطي تقارير عن حالة الرزم الشبكية هل هي طبيعية أم تمثل هجمات شبكية محلية. كل طبقة تمثل مهام وكيل من الوكلاء التي تم تعريفها بالمخطط السابق الشكل (2).

الشكل (3): البنية الداخلية لعقدة الكشف.

5 المخطط التجريبي للنظام المقترح

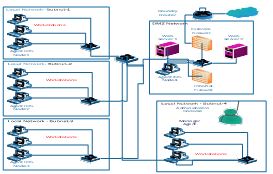

يوضح الشكل (4) المخطط التجريبي للنظام. تمّ إعداد بيئة شبكية حقيقية تحوي مجموعة من المضيفين (Hosts) تتواصل مع بعضها عبر مبدلات شبكية. يتم إعداد الوكلاء باستخدام إطار العمل JADE. عدد عقد كشف الاختراق المولد يساوي عدد المبدلات الشبكية ضمن الشبكة. يساعد مدير الوكلاء Agents Manager في تلخيص وتسجيل الأحداث للتحقق منها من قبل مسؤولي أمن الشبكة المحلية، تمر جميع الرزم إلى الشبكات الخارجية عبر جهاز التوجيه وجدار الحماية. تمّ تنفيذ مجموعة من الهجمات على مخدّمات الوب المتواجدة ضمن الشبكة المحلية.

الشكل (4): مخطط بيئة الاختبار.

مشكلة الجدار الناري في منع هجمات حجب الخدمة

يمتلك الجدار الناريFirewall جدولاً یُدعى جدول الاتصالات Connections Table يٌخزّن فيه جميع الاتصالات الواردة، لأي رزمة (packet) قادمة للجدار الناري إذا كانت مسجلة مسبقاً لديه في الجدول يتم حجبها وإلا يتم تمريرها. في حال هجوم حجب الخدمة(DOS Attack) فإن جميع الزرم المولدة من المهام والتي تستطيع خداع الجدار الناري كونها تابعة لاتصالات موجودة ومخزّنة في جدول الاتصالات. وبالتالي لا يستطيع الجدار الناري الحماية من هجمات حجب الخدمة وهو بحاجة لتقنية أعمق لتحديد الرزم غير الطبيعية التي تقوم بخداع الجدار الناري. إن الجدار الناري قادر على تخزين آلاف الاتصالات في جدول الاتصالات (وهذا القدر كافٍ في الحالة الطبيعية) إلا أنه في حالة الهجوم يٌرسل المهاجم آلاف الرزم الشبكية في الثانية الواحدة حيث يصبح الجدار الناري غير قادر على معالجة الاتصالات الجديدة وبالتالي يتم إنكار الخدمة كونه يقوم بحجب أي اتصال وارد.

التحديات في الحد من هجمات حجب الخدمة (DOS)

صعوبة كشف هجمات حجب الخدمة تكمن في أن حركة المرورTraffic المولد من قبل المهاجم هو مرور قانوني Legitimate Traffic ولكن مشكلته أنه يقوم بحجز موارد الشبكة أو المخدّم بشكل قانوني وغير طبيعي. إن استخدام مفهوم محدّد المعدّل Rate limiter لن يُفيد، فهو قد يمنع الهجوم ولكنه لن يُميّز بين مرور قادم من مستخدم طبيعي وآخر قادم من المهاجم. فمثلاً إذا تمّ تحديد مستوى معين للمرور القادم إلى المخدّم وليكن 90% من عرض الحزمة وما فوق يتم الحجب، فإنه قد يتم حجب اتصال مستخدم طبيعي يريد الوصول إلى صفحة ما أو خدمة ما على المخدّم. ومن جهة أخرى المهاجم قد يستعمل الهجوم المنخفض والبطيء low and slow attack والذي لا يستهلك من عرض الحزمة ولا يُمكن كشفه باستخدام مفهوم Rate Limiter.

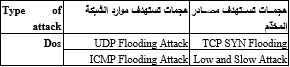

الهجمات الشبكية التي تمّ تطبيقها على النهج المقترح

يُبيّن الجدول (4) هجمات من نوع حجب الخدمةDOS تمّ تنفيذها باستخدام الأداة OMNET++ على البنية الشبكية في الشكل (4) والقيام بمهاجمة مخدّمات الويب المتواجدة في البنية من داخل الشبكة وخارج الشبكة لضمان فعّالية النهج المقترح حيث أعطى نتائج جدّية مقارنة بأبحاث تستند في عملية كشف الهجمات من هذا النوع بالاعتماد على تواقيع لهذه الهجمات(Misuse Detection) [8].

الجدول (4):هجمات حجب الخدمة المنفذة.

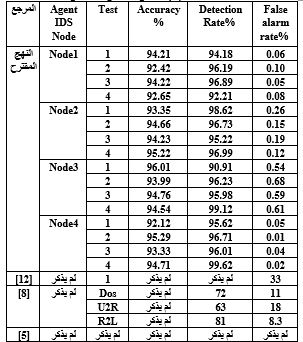

يتم عرض الدقّة ومعدّل الاكتشاف ومعدّل الإنذار الخاطئ لنظام

DIDS أثناء مراحل الاختبار المختلفة في الجدول التالي مع مقارنته بنتائج أبحاث وأعمال ذات صلة:

الجدول (5): نتائج المنهج المقترح.

الشكل (5): مخطط لافضل اختبار تم على العقد الداخلية والخارجية.

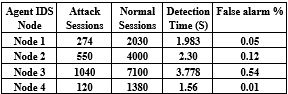

الجدول (6) يٌبيّن الزمن المستغرق في عملية الكشف اعتماداً على حجم البيانات المعالج (جلسات اتصال من نوعين لهجمات شبكية مع جلسات لرزم طبيعية) ضمن أفضل اختبار من حيث دقة الكشف وأقل عدد من الإنذارات الكاذبة على مستوى كل عقدة.

الجدول (6): نتائج أفضل أختبار على مستوى كل عقدة

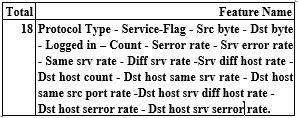

يبين الجدول (7) الميزات المستخدمة والتي تم استخلاصها من النهج المقترح بعد إجراء الهجمات وتصنيفها واتخاذ قرار استعمالها لاكتشاف أشهر الهجمات الشبكيةDos والموصفة بالدراسة [9].

الجدول (7): الميزات المستخدمة في كشف الهجمات الشبكية والتي استخلصت من النهج المقترح.

up

|

| |

الاستنتاجات والآفاق

في هذا العمل، تمّ اقتراح بنية نظام موزّع لكشف الاختراق قائم على الوكلاء ضمن بيئة شبكية حقيقية تعمل بالزمن الحقيقي، بحيث تكون سلسلة الوكلاء قصيرة تتكون من وكيلين تعمل بشكل تعاوني ضمن عقدة الكشف الواحدة، مما يؤدي إلى سرعة عالية في الاستجابة، بالإضافة إلى أن البيانات يتم تحليلها بشكل محلّي ضمن عقدة الكشف. وتمّ تحديد الواصفات في كل عقدة كشف بعدد محدد حسب نوع مرور بيانات الشبكة أو طبيعتها، واتخاذ قرار بوجود هجوم أو لا على مستوى كل عقدة، مما يخفّض الحمل على الشبكة ويتم إرسال نتائح التحليل فقط باستعمال بروتوكول خاص بعملية التخاطب بين الوكلاء ACL، وهو يؤمن عملية تشفير للرسالة عبر قنوات آمنة ضمن إطار العمل المستخدم بين عقدة الكشف ومدير الوكلاء، كما يتمتع النهج المقترح بالقدرة على التوسع بشكل ديناميكي دون التأثير على عمل النظام، من خلال إنشاء عقدة كشف ضمن أي شبكة جديدة يتم إضافتها لطبولوجيا الشبكة عبر استعمال إطار العمل JADE، مما يٌساهم في استهلاك أقل موارد حاسوبية في عملية الكشف والتحليل واتخاذ القرار (إما هجوم، أو طبيعي). لم يتم التوقف بالعمل هنا بل ينبغي مستقبلاً اتخاذ إجراءين مهمين: الأول اختبار النهج المقترح على مجموعة جديدة من الهجمات الشبكية مثل هجمات السبر (Probe Attack) وهجمات الوصول إلى جذر النظام (U2R Attack)، مستفيدين من مدير الوكلاء والميزات المستخلصة لإجراء معالجة فورية للرد على الهجمات. والثاني: القيام بمعالجة حالة تعطل مدير الوكلاء وذلك بتطبيق خوارزمية جدولة ووضع أولويات للعقد لتقوم بمهام مدير الوكلاء في تلك الحالة (وهذا هو حل مشكلة المركزية على مستوى العقدة).

up

|

| |

Reference

[1] Akyazi, Sima. 2008. “Distributed intrusion detection using mobile agents against DDoS attacks." Computer and Information Sciences. ISCIS'08. 23rd International Symposium on. IEEE.

[2] Bhavin, Bhushan. 2015. “Improving Performance of Mobile Agent Based Intrusion Detection System,” Fifth International Conference on Advanced Computing & Communication Technologies, IEEE,DOI 10.1109/ACCT.

[3] Christopher, Thomas. 2002. “Flexible, mobile agent based intrusion detection for dynamic networks." European Wireless.

[4] Gianluigi, Pietro. 2016. “Ensemble based collaborative and distributed intrusion detection systems: A survey,” J. Network and Computer Applications, vol. 66, pp. 1-16.

[5] Hajar, Anas, and Abdallah. 2015. “Distributed Intrusion Detection System based on Anticipation and Prediction Approach”. International Conference on Security and Cryptography.

[6] HJ, CHR, YC and KY. 2013. “Intrusion detection system: a comprehensive Review,” Journal of Network and Computer Applications.

[7] JADE Board. 2005. “JADE Security Add-On GUIDE,” Administrator's guide of the Security add-on, Version 28-February-2005, JADE 3.3.

[8] Omar, My Ahmed, Outmane, and Salim. 2018. “A New Distributed Intrusion Detection System Based on Multi-Agent System for Cloud Environment”, International Journal of Communication Networks and Information Security (IJCNIS).

[9] Sarika, Nishtha. 2020. “Analysis of KDD-Cup’99, NSL-KDD and UNSW-NB15 Datasets using Deep Learning in IoT”. International Conference on Computational Intelligence and Data Science.

[10] Venkata, Chandra, and Aileni. 2020. “Network Intrusion Detection By SVM and ANN with Feature Selection.”. International Journal of Creative Research Thoughts (IJCRT), ISSN:2320-2882, Volume 8.

[11] Vitthal, Kalyani. 2014. “Intrusion Detection System using Support Vector Machine (SVM) and Particle Swarm Optimization (PSO)”. International Journal of Advanced Computer Research, ISSN (print): 2249-7277 ISSN (online): 2277-7970) Volume 4.

[12] Yasir, Ayesha, Muhammad, and Rahat. 2015. “Distributed Intrusion Detection System using Mobile Agents in Cloud Computing Environment”, National University of Sciences and Technology,IEEE.

up

|

|